21 de dezembro de 2011

O que é Certificado Digital SSL?

14 de dezembro de 2011

Apostila de Informática Básica

29 de novembro de 2011

App para Chrome + App do Tecnopatas.

- Criar um arquivo chamado "manifest.json" e colocar o seguinte texto dentro dele:

{ "name": "Tecnopatas [BETA]¹", "description": "Tecnologia simples.²",

"version": "1.0", "icons": {"128": "128.png"},

"app": {"urls": ["http://tuto4ubuntu.blogspot.com/³"],

"launch": {"web_url": "http://tuto4ubuntu.blogspot.com/³"}},

"permissions": ["unlimitedStorage","notifications"]} - Depois, editar com as informações da sua aplicação, que são as partes em negrito e enumeradas no texto acima

1. Nome da sua aplicação;

2. Descrição da sua aplicação;

3. URL que o ícone da aplicação vai redirecionar. - Agora, você deve criar um ícone para a sua aplicação. Ele deve ter 128x128 pixels, ter a extensão *.png e se chamar 128. Então, o nome dele vai ser 128.png

- Junte o manifest.json e o icone 128.png em uma mesma pasta.

- Abra o Google Chrome, e clique naquele botão em formato de chave de boca, no canto superior direito. Esse botão é o "Personalizar e Controlar o Google Chrome". Nesse menu, vá em "Ferramentas", depois "Extensões"

- Assim vai abrir a janela de configurações das extensões. Habilite o "Modo de Desenvolvedor". Clique em "Carregar Extensão Expandida" e selecione a pasta que você guardou os arquivos. E Fim. Sua aplicação vai aparecer na lista e pronto.

19 de novembro de 2011

Online Logo Maker

17 de novembro de 2011

Área de Trabalho Remoto

- Permitir conexões de qualquer versão: É menos seguro pois não necessita de autenticação de rede;

- Permitir conexões com Autenticação de Rede: mais seguro, pois usa a autenticação.

Agora, para conectar é mais simples ainda.

31 de outubro de 2011

DNS - Domain Name System

- Servidor Raiz: Root Name Server. Respondem diretamente as requisições de DNS. São parte fundamental do sistema pois é o primeiro passo na resolução do nome. Existem 13 RNS.

- Servidor de Domínio de Top: Top-Level Domain. Cada nome à ser resolvido é separado por '.' (pontos). O nome mais a direita é chamado de Top-Level Domain. Exemplos: .com; .org; etc...

- Servidores autoritativos: Possuí os registros originais do nome. Quando um novo domínio é criado, o nome deve ser inserido em pelo menos 2 servidores desses, um primário e outro secundário.

- Recursivos: Quando o servidor que recebeu a solicitação, caso não consiga resolver o nome sozinho, ele busca a resposta em outros servidores.

- Não-Recursivos: Quando o servidor não resolve o nome, ele responde com o endereço do próximo servidor e não com o próprio resultado.

29 de outubro de 2011

SPAM - O Que é e Como Se Salvar?

- Manter o Anti-vírus atualizado sempre;

- Não clicar em todo e qualquer link que vê na Internet afinal, nem tudo que reluz é ouro, né mãe?

- Não efetuar cadastros em qualquer site que solicite. Pesquise um pouco sobre o site e saiba se é confiável;

- Recebeu um SPAM? Marque-o como SPAM. Todos os servidores de e-mail possuem essa ferramenta. Eu nunca vi funcionar nem 50%, mas um dia melhora...

- Se receber em Redes Sociais, denuncie também.

28 de outubro de 2011

Flex - Flash para Web

19 de outubro de 2011

Efeito Memória

12 de outubro de 2011

Out of Date - SVN

- Primeiro, tenha certeza dos arquivos que você editou. Os copie para uma pasta separada;

- Faça uma cópia da pasta onde estão os arquivos. Um backup de segurança;

- Refaça o checkout do diretório que está tentando atualizar;

- Depois de feito o checkout, jogue os seus arquivos lá dentro, substituindo o que for necessário;

- Dê o Commit.

4 de outubro de 2011

Biostar TA990FXE

A tecnologia Bio Remote2 é compatível com aparelhos que rodem os sistema operacionais Android, do Google, ou o iOS, da Apple. Com o aplicativo específico instalado no dispositivo móvel e conexão Wi-Fi, é possível interagir com dez softwares diferentes da Microsoft, tais como o Media Player, o Media Center e o PowerPoint, e ainda outros .

A tecnologia Bio Remote2 é compatível com aparelhos que rodem os sistema operacionais Android, do Google, ou o iOS, da Apple. Com o aplicativo específico instalado no dispositivo móvel e conexão Wi-Fi, é possível interagir com dez softwares diferentes da Microsoft, tais como o Media Player, o Media Center e o PowerPoint, e ainda outros .1 de outubro de 2011

Memorias Flash.

- Not OR: A primeira a se popularizar. Tem tempo de leitura/gravação baixo porém pode acessar os blocos de memória sem ser necessariamente sequencial. É largamente utilizado em celulares, palmtops e firmware e possui Alto Custo de Fabricação;

- Not AND: Acessa o dado de forma sequencial, tratando as células em conjunto, chamado de Bloco.Existem 4 tipos de bloco (página x tam. da página = total do bloco):32x512B = 16KB;64x2048B = 128KB;64x4096B = 256KB;128x4096B = 512KB.Para excluir um dado nesse tipo de Memória, é necessária que seja executada em um bloco base e assim sequencial.

|  |

18 de setembro de 2011

Aplicativo de Manutenção

17 de setembro de 2011

ASCII

Mas, o que eu ganho com isso???? Pra que serve isso pra mim...

Mas, o que eu ganho com isso???? Pra que serve isso pra mim...$sql = "UPDATE livro SET ".chr(96)."Nome".chr(96)."=".chr(39).$_POST["nome"].chr(39);Key : char;Key := #13;

13 de setembro de 2011

Tipos de Malware.

- Vírus: Programa que se propaga infectando, inserindo cópias dele mesmo dentro de outros programas ou arquivos;

- Worm: Se propaga por meio de rede e não precisa inserir suas cópias em outros arquivos. Utiliza-se de falhas de configuração dos sistemas para infiltrar nos pcs;

- Trojan: Se passa por um presente, semelhante a algo que o usuário solicitou (um jogo, um cartão, etc.) e infecta o computador;

- Keylogger: Captura todas as teclas pressionadas no Pc;

- Screenlogger ou Imagelogger: Captura as imagens que estão na tela do Pc em um pré-determinado intervalo de tempo;

- Adware: Não é necessariamente um malware, mas mesmo assim é um pé no saco. Serve para mostrar propagandas sem ser solicitado;

- Backdoor: Este tipo permite que o computador infectado seja controlado ou acessado mais tarde. Ele "abre" uma "porta dos fundos" para o invasor entrar. O mais comum é o Cavalo de Tróia;

- Exploits: Explora uma vulnerabilidade de um software. Seja para mau uso, seja para usa-lo sem pagar, etc...

- Sniffers: Captura e armazena dados trafegados numa rede;

- Port Scanners: Serve para vasculhar componentes de redes para descobrir quais portas e serviços estão habilitados;

- Bot: É um Worm que tem a função de manter comunicação com o invasor, podendo assim comandar ataques a outros computadores, envio de Spam, etc...

- Rootkit: São vários programas que tem a função de manter os acessos privilégiados que o invasor conseguiu. Esse é particularmente um pé no saco pra limpar...

9 de setembro de 2011

Fatal Error: Out of Memory - Delphi7

31 de agosto de 2011

Bad Sector

27 de agosto de 2011

A Saga do Bad Block.

- Checar o estado do disco e tentar um CHKDSK;

26 de agosto de 2011

Tempo que é bom...

9 de agosto de 2011

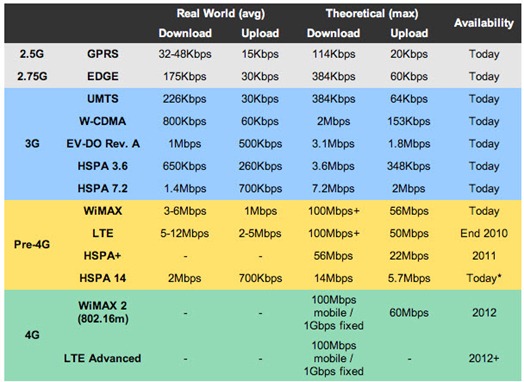

Tecnologias G

Calma, caros amigos... Isso nunca mais irá acontecer com vocês. Venho eu aqui para tirá-los das Trevas da Ignorância... (caraca ficou estilo essa frase o_o')

Muito bem. Ao chegar nas benditas lojas de celular, deparamos com uma gama de Tecnologias de transmissão diferentes... Vou agora tentar explicar um pouco mais sobre as Tecnologias G.

6 de agosto de 2011

Colisões em Redes de Computadores...

3 de agosto de 2011

CSMA/CD - Colisão em redes.

2 de agosto de 2011

A Copa do Mundo de 2014 deve acelerar a implantação no País da quarta geração da telefonia móvel (4G). Segundo o diretor do Departamento de Banda Larga do Ministério das Comunicações, Artur Coimbra de Oliveira, até o início do campeonato, prestadoras de serviços de telecomunicações nas 12 cidades-sede já devem oferecer ao público a nova tecnologia.

Oliveira disse nesta terça-feira que a implantação da telefonia celular 4G é um dos legados que a Copa deixará para o País. Por isso, o Ministério das Comunicações e a Agência Nacional de Telecomunicações (Anatel) trabalham para acelerar as licitações para a oferta dessa tecnologia.

"A Anatel deve licitar o primeiro lote de 4G em abril de 2012", estimou Coimbra, que participou de um debate sobre telecomunicações promovido pela Câmara Americana do Comércio Brasil-Estados Unidos. "Queremos que pelo menos 80% das áreas das regiões metropolitanas de todas as cidades-sede estejam cobertas por redes 4G".

A nova tecnologia já deve estar disponível na Copa das Confederações, em 2013. O torneio preparatório para o Mundial pode ter até nove cidades-sede e boa parte delas já deve contar a telefonia 4G. "Mas isso não é garantido", ressalvou Oliveira. Para ele, a oferta de 4G vai marcar a equiparação do Brasil com países de ponta no que diz respeito à telefonia. Pela primeira vez, disse ele, uma nova tecnologia de telecomunicação será implantada no País ao mesmo tempo que está sendo implantada nos países mais desenvolvidos do mundo.

Vi no Terra.

Começar no Linux.

Segundo ele, a internet está cheia de fóruns e blogs lotados de perguntas sobre a plataforma, mas muitas delas nem precisariam estar lá se os usuários tivessem o costume de ler. "Lendo, você aprende como fazer instalações, quais as diferenças entre as distribuições e para que usar cada uma delas”, comenta.

Outro ponto importante para quem pensa em abandonar o Windows ou já o abandonou é descobrir qual é a sua distribuição ideal. Bruno comenta que não existe uma distribuição melhor que a outra, apenas a certa para um objetivo, pois cada uma delas é focada em algo diferente. "Uma boa dica para conhecê-las melhor é acessando o site Distro Watch. Lá tem informações sobre as novas versões e dicas para entender o que faz cada distribuição", diz.

Conhecer a filosofia do software livre também faz parte do aprendizado. Se você entrou nessa só por curiosidade ou porque estava cansado dos vírus e travamentos dos outros sistemas operacionais, vale a pena ler o livro "Catedral e o Bazar", de Eric S. Raymond, um ensaio que apresenta dois diferentes modelos de desenvolvimento de um software livre.

Depois das leituras iniciais, a dica é se infiltrar em fóruns e listas de discussões para interagir com pessoas que tenham gostos parecidos. Frequentar eventos de Linux e software livre também é necessário. "Brincamos que o importante não é saber fazer, mas conhecer pessoas que saibam", comenta Bruno. "A colaboração faz parte da filosofia do software livre e é por meio dela que os usuários vão aprender cada vez mais", completa.

Os iniciantes também devem procurar entender como funciona o gerenciamento de pacotes de uma determinada distribuição e a ferramenta Make. Dessa forma, é possível instalar novos softwares no sistema. Ainda nos termos técnicos, Bruno ressalta a importância de saber trocar o Windows pelo Linux e, mais ainda, se forçar a realizar tarefas normalmente. "Tente fazer a mesma coisa que você fazia no Windows com o Linux. Se você editava fotos no Photoshop, por exemplo, ache o software similar para o Linux e comece a usá-lo", comenta. "Achar o software semelhante pode não ser uma tarefa muito fácil, mas os fóruns ajudam bastante", conclui.

Para quem quer seguir carreira, os cursos são o diferencial na aprendizagem. Com eles, você otimiza tempo e aprende mais rápido a mexer no sistema. Porém, segundo Bruno, as leituras não podem ser deixadas de lado, pois são elas que complementam qualquer curso.

Segundo a Google, mais de 30 falhas de segurança foram corrigidas com a última versão do Chrome, sendo que metade delas são consideradas de alto risco. Portanto, se o Chrome é seu navegador padrão, a atualização é mais do que recomendada.

Com o Chrome 13, a Google também bateu um recorde: foram nada mais que 17 mil dólares distribuídos aos descobridores de bugs, o maior valor já pago desde que a companhia anunciou o programa de recompensas por falhas.

Dentre as novidades, a nova versão do Chrome trouxe o Instant Pages, um recurso que acelera ainda mais o carregamento de páginas em resultados de buscas do Google. Outras mudanças incluem melhorias na barra de endereços (também conhecida por Omnibox), e a possibilidade de "imprimi" páginas da web em PDF.27 de julho de 2011

SVN - Subversion

Subversion, conhecido como SVN, é um Sistema de Controle de Versão, que controla e gerencia arquivos e diretórios, possibilitando recuperações de versões antigas de um arquivo ou examinar o histórico de modificações deles.

- Versionamento de diretórios: O Subversion implementa um sistema de arquivos "virtual" sob controle de versão que rastreia modificações a toda a árvore de diretório ao longo do tempo. Os arquivos e os diretórios são versionados;

- Histórico de Versões Efetivo: No Subversion, você pode adicionar, copiar, excluir ou renomear quaisquer arquivo nos diretórios. Assim, cada novo arquivo, terá um histórico próprio;

- Versionamento de Metadados: Os Metadados (dados que, geralmente, são usados para 'explicar' para que server o dado principal) também são versionados.

- Escolha de Camadas de Rede: Pode ser associado ao Apache e a serviços de Rede, melhorando estabilidade, segurança, compactação, etc... Além de usar facilmente o SSH para tunelar;

- Manipulação Consistente de Dados: Compara os arquivos, tanto texto quanto binário, que estão sendo inseridos no servidor utilizando um algoritmo próprio, e armazenando as diferenças em ambas as direções do envio;

- Ramificações e Rotulagem Eficiente: Cria ramos e rótulos simplesmente copiando os projetos, semelhante ao hard-link (atalho usado no Unix, que é uma copia integra do arquivo original e não apenas um arquivo com a indicação do original), diminuindo o tempo da transferência;

20 de julho de 2011

Você realmente precisa de um tablet?

Um jogo representa apenas 90 minutos para mostrar toda uma semana repleta de treinos, concentrações, preleções e planejamentos. E por isso mesmo, até mesmo o Joel, declaradamente avesso a novas tecnologias, encontraria muita utilidade em um tablet. Mas, e você? Será que você realmente precisa de um tablet?

Diante dos preços praticados no Brasil para a venda desses tipos de aparelhos – por volta de R$ 1.000, para os mais baratos –, é preciso que você bote numa balança todos os prós e contras de se investir uma grana tão alta em uma coisa que, convenhamos, você até hoje viveu sem.

Antes de mais nada, se você tiver dinheiro sobrando para comprar um tablet, não pense duas vezes. Compre! Do contrário, é preciso ter em mente o seguinte: utilidade não é o mesmo que necessidade.

Utilidades os tablets têm diversas e servem a vários propósitos, tanto para entretenimento quanto para trabalho. No caso de alguns profissionais, esse tipo de ferramenta pode ser de grande importância no dia-a-dia, por sua praticidade.

Por exemplo, vamos supor que você seja um representante comercial, que anda com quilos e mais quilos de catálogos no porta-malas do carro e precisa bater de porta em porta de clientes. Neste caso, a quantidade de papel pode ser perfeitamente reduzida para um folheto – afinal de contas, é sempre bom o cliente ter algo físico em mãos, para se lembrar de você – enquanto o grosso da apresentação do produto é feita para ele num arquivo de PDF ou PowerPoint na tela do tablet. E, o que é melhor, se o cliente quiser ficar com a apresentação, basta enviar por e-mail ou, dependendo do modelo, até espetar um pendrive no aparelho e copiar o arquivo.

Prático, não? Vale o investimento? Certamente. Ainda mais pela quantidade menor de peso que você passaria a carregar, ao invés de carregar um notebook pesado que dura, no máximo, 2 horas sem carga (alguns tablets duram até 10 horas de uso ininterrupto). E convenhamos... faria muito bem também para a sua coluna.

Muitos restaurantes, por exemplo, têm usados os tablets como uma forma de apresentar o menu, passando para os clientes, na tela, os pratos do dia, e até mesmo, por intermédio da ferramenta, fechando os pedidos. Quer mais utilidade do que isso?

Agora, se você já tem um computador em casa – especialmente se for um notebook ou um netbook, que dão mais mobilidade –, e pensou num tablet apenas para entretenimento, talvez ainda não esteja no seu momento de comprar. Ainda mais se você estiver precisando segurar um pouco as despesas, ou se tiver outras prioridades de compra, como uma nova geladeira ou a sonhada TV de LCD de 32 polegadas, que, atualmente, pode ser comprada por um valor menor que o de um tablet.

É importante lembrar também que a compra de um tablet não vale muito se você optar por um modelo apenas com Wi-Fi, uma vez que, neste caso, você ficará na dependência de usá-lo apenas em lugares com rede aberta para acessar a internet. O ideal de um tablet é partir para os modelos também com acesso à internet 3G para usá-los em qualquer lugar, mas ele são mais caros e implicam em mais gastos com assinatura de pacotes de dados.

Além disso, vale a pena ficar de olho no noticiário sobre essa nova tecnologia no Brasil. Recentemente o governo brasileiro lançou uma medida provisória que reduz os impostos dos tablets e promete aquecer o mercado no país, uma vez que várias fabricantes já se interessaram em produzir os aparelhos por aqui. O resultado: alguns modelos deverão sair com preços até 36% mais baratos que os de hoje.

Vi na TechTudo. Autoria de Raphael Crespo.

18 de julho de 2011

Baixe vídeos do Youtube pelo Chrome.

13 de julho de 2011

Acelerando sua configuração de Internet

Com um arquivo simples, da extensão .bat, você pode dinamizar essa configuração.

Com um arquivo simples, da extensão .bat, você pode dinamizar essa configuração.12 de julho de 2011

Promoção Lenovo - "Semana Lenovo"

12/07 (Terça-feira) – meta: 3 mil seguidores. Prêmio: 1 notebook.

13/07 (Quarta-feira) – meta: 4 mil seguidores. Prêmio: 1 notebook.

14/07 (Quinta-feira) – meta: 5 mil seguidores. Prêmio: 1 notebook.

15/07 (Sexta-feira) – meta: 10 mil seguidores. Prêmio: 3 notebooks.

11 de julho de 2011

Palavras reservadas - CILP Aula #06